Audyt zgodności z ISO 27001

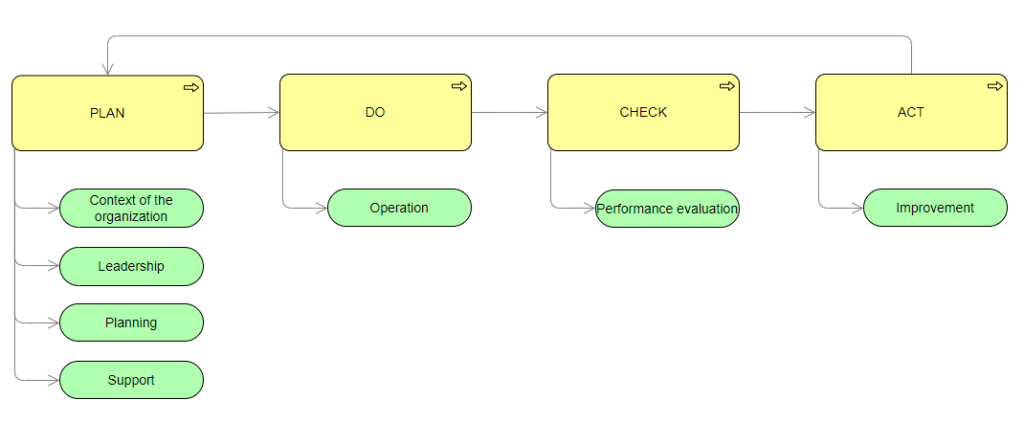

Audyt zgodności z ISO/IEC 27001, międzynarodową normą określającą wymagania dla systemu zarządzania bezpieczeństwem informacji (SZBI / Information Security Management System / ISMS), wymaga gruntownego przeglądu polityk, procedur, kontroli, operacji i mechanizmów zarządzania ryzykiem w organizacji. Oto kilka przykładowych pytań, które mogą zostać zadane podczas audytu:

Zarządzanie bezpieczeństwem informacji:

- Jakie cele bezpieczeństwa informacji zostały określone przez organizację?

- Czy polityka bezpieczeństwa informacji jest zgodna z celami biznesowymi organizacji?

- W jaki sposób polityka bezpieczeństwa informacji jest komunikowana wewnątrz organizacji i zainteresowanym stronom?

Ocena ryzyka i traktowanie ryzyka:

- Jak organizacja identyfikuje i ocenia ryzyko związane z bezpieczeństwem informacji?

- Jakie metody są stosowane do oceny ryzyka i czy są one zgodne z wymaganiami ISO/IEC 27001?

- Jak są dokumentowane wyniki oceny ryzyka?

- W jaki sposób organizacja decyduje o tym, które ryzyka należy zaakceptować, na które należy wprowadzić środki zaradcze oraz jak są one traktowane?

Polityki i procedury:

- Czy istnieją zatwierdzone przez zarząd polityki bezpieczeństwa informacji?

- Jak procedury są zgodne z politykami i kontrolami określonymi w ISO/IEC 27001?

- Czy istnieje procedura przeglądu i aktualizacji dokumentacji bezpieczeństwa informacji?

Zarządzanie aktywami:

- Jak organizacja klasyfikuje informacje i aktywa związane z informacją?

- Jakie są procedury dotyczące usuwania danych i utylizacji aktywów?

Kontrola dostępu:

- Jak są kontrolowane uprawnienia dostępu do systemów i danych?

- Czy istnieją procedury autoryzacji dostępu dla użytkowników, wsparcia, administratorów i innych ról?

- Jak jest realizowana zasada najmniejszych uprawnień?

Szyfrowanie i ochrona danych:

- Jakie metody szyfrowania są stosowane do ochrony danych w spoczynku i w tranzycie?

- Jak organizacja zarządza kluczami szyfrowania?

Bezpieczeństwo fizyczne i środowiskowe:

- Jakie są środki kontroli dostępu fizycznego do obiektów przechowujących wrażliwe dane?

- Jakie są procedury w przypadku fizycznych incydentów bezpieczeństwa (np. włamanie, pożar)?

Zarządzanie incydentami bezpieczeństwa informacji:

- Jakie procedury są w miejscu dla zarządzania incydentami bezpieczeństwa informacji?

- Jak są rejestrowane i analizowane incydenty bezpieczeństwa?

Zarządzanie ciągłością działania:

- Czy organizacja posiada opracowany i przetestowany plan ciągłości działania w przypadku awarii krytycznych systemów?

Zgodność prawna i regulacyjna:

- Jak organizacja zapewnia zgodność z przepisami prawnymi, kontraktowymi i regulacyjnymi dotyczącymi bezpieczeństwa informacji?

Świadomość, edukacja i szkolenia w dziedzinie bezpieczeństwa informacji:

- Jakie programy szkoleniowe i świadomościowe w zakresie bezpieczeństwa informacji są oferowane przez organizację?

- Jak często są aktualizowane i oferowane te szkolenia?

Monitorowanie i przegląd systemu zarządzania bezpieczeństwem informacji:

- Jakie procesy monitorowania są stosowane do oceny skuteczności ISMS?

- Jak często przeprowadzane są audyty wewnętrzne i przeglądy zarządzania systemem zarządzania bezpieczeństwem informacji?

Ulepszanie systemu zarządzania bezpieczeństwem informacji:

- Jakie działania są podejmowane w celu ciągłego ulepszania skuteczności ISMS?

- Jak są identyfikowane i wdrażane możliwości ulepszenia?

Odpowiedzi na te pytania pomogą audytorowi ocenić, czy system zarządzania bezpieczeństwem informacji jest zgodny z wymaganiami ISO/IEC 27001 i czy jest skutecznie wdrożony i utrzymywany. Audyt powinien również obejmować przegląd dokumentacji, obserwacje na miejscu oraz wywiady z pracownikami na różnych szczeblach organizacji.